Os phishers pretendem fazer isso Microsoft Office 365 Cada vez mais, os usuários estão recorrendo a links dedicados que os direcionam para a página de login de e-mail da própria empresa. Depois que um usuário entra, o link solicita que ele instale um aplicativo malicioso, mas com um nome inofensivo, que dá ao invasor acesso permanente e sem senha a todos os e-mails e arquivos do usuário. Ambos são então saqueados para lançar malware e golpes de phishing contra outras pessoas.

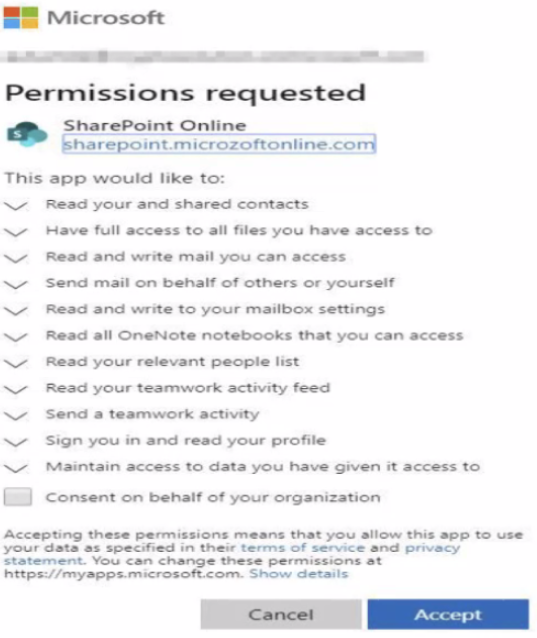

Esses ataques começam com um link de e-mail que, quando clicado, carrega não um site de phishing, mas a página de login real do Office 365 do usuário – seja em microsoft.com ou no domínio de seu empregador. Depois de fazer login, o usuário pode ver um prompt semelhante a este:

Esses aplicativos maliciosos permitem que os invasores contornem a autenticação multifator quando forem aprovados pelo usuário depois que esse usuário já tiver feito login. Além disso, os aplicativos permanecem na conta do Office 365 de um usuário indefinidamente até que sejam removidos e sobrevivam mesmo após a redefinição de senha de uma conta.

Provedor de segurança de mensagens desta semana Ponto de evidência divulgou alguns novos dados À medida que esses aplicativos maliciosos do Office 365 aumentam, descobriu-se que uma alta porcentagem de usuários do Office cairá neste esquema [full disclosure: Proofpoint is an advertiser on this website].

Ryan KalemberDe acordo com o vice-presidente executivo de estratégia de segurança cibernética da Proofpoint, 55% dos clientes da empresa já foram expostos a esses ataques de aplicativos maliciosos em um ponto ou outro.

“Dos que foram atacados, cerca de 22 por cento – ou um em cada cinco – foram comprometidos com sucesso”, disse Kalember.

De acordo com Kalember, a Microsoft tentou limitar a disseminação desses aplicativos maliciosos do Office no ano passado, criando um sistema de verificação de editor de aplicativo que exige que o editor seja um membro válido da Microsoft Partner Network.

Esse processo de aprovação é complicado para os invasores, então eles encontraram uma solução simples. “Agora eles primeiro comprometem contas com locatários confiáveis”, explica Proofpoint. “Em seguida, eles criam, hospedam e distribuem malware em nuvem de dentro.”

Os invasores responsáveis por entregar esses aplicativos maliciosos do Office não procuram por senhas e nem mesmo podem vê-las neste cenário. Em vez disso, eles esperam que, após o login, os usuários cliquem em Sim para aprovar a instalação de um aplicativo malicioso, mas com um nome inofensivo, em sua conta do Office365.

De acordo com Kalember, os criminosos por trás desses aplicativos maliciosos geralmente usam contas de e-mail comprometidas para conduzir um “comprometimento de e-mail comercial” ou esquema de BEC. Isso envolve falsificar um e-mail de uma pessoa autorizada em uma organização e solicitar o pagamento de uma fatura fictícia. Outros usos eram para enviar e-mails de malware da conta de e-mail da vítima.

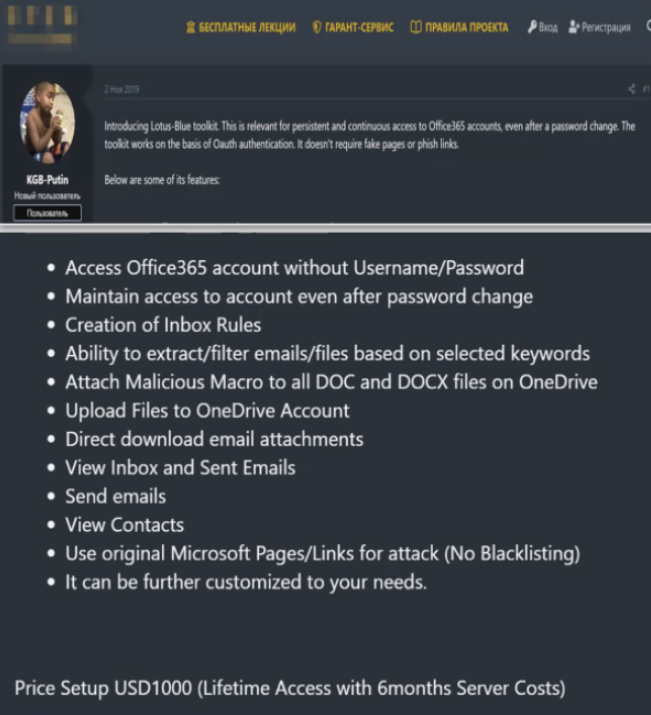

No ano passado, a Proofpoint escreveu sobre um serviço no Cybercriminal Underground que dava aos clientes acesso a várias contas do Office 365 sem um nome de usuário ou senha. O serviço também promoveu a capacidade de extrair e filtrar e-mails e arquivos com base em palavras-chave selecionadas, bem como anexar macros maliciosas a todos os documentos no Microsoft OneDrive de um usuário.

Um cibercriminoso que promove a venda de acesso a contas hackeadas do Office365. Imagem: ponto de evidência.

“Você não precisa de um botnet se tiver o Office 365 e não precisa de malware se tiver [malicious] Apps ”, disse Kalember. “É apenas mais fácil e uma ótima maneira de contornar a autenticação multifator.”

KrebsOnSecurity alertou pela primeira vez sobre esta tendência em janeiro de 2020. Esta história citou a Microsoft enquanto as organizações executam o Office 365 pode habilitar uma configuração que impede os usuários de instalar aplicativosEssa foi uma “mudança drástica” que “afeta severamente a capacidade dos usuários de serem produtivos com aplicativos de terceiros”.

Desde então, a Microsoft adicionou uma política que os administradores do Office 365 podem usar para impedir que os usuários consentam com um aplicativo de um editor não verificado. Os aplicativos publicados após 8 de novembro de 2020 também virão com um aviso de consentimento se o editor não for verificado e a política de locatários permitir o consentimento.

As instruções da Microsoft sobre como detectar e remover permissões ilegais de consentimento no Office 365 são as seguintes Aqui.

De acordo com a Proofpoint, os administradores do O365 devem restringir ou bloquear quais não administradores podem criar aplicativos e habilitar a política de editores verificados da Microsoft, já que grande parte do malware em nuvem ainda vem de locatários do Office 365 que não fazem parte da rede de parceiros da Microsoft. Os especialistas dizem que também é importante garantir que você faça Ter o registro de segurança habilitado Isso gera alertas quando os funcionários introduzem um novo software em sua infraestrutura.

“Proud coffee expert. Webaholic. Zombie guru. Introvert. Avid beer aficionado. Analyst. Total TV practitioner. Award-winning foodie. Student.”